Современные методы шифрования гарантируют практически абсолютную защиту. В шифре всегда различают два элемента: алгоритм и ключ. Симметричными алгоритмами шифрования используется один и тот же ключ для шифрования и дешифрования информации. Нужна курсовая? Ключ шифрования представляет собой случайную или специальным образом .

Цифровой сертификат. Необходимость защиты информации. Продолжающееся бурное развитие компьютерных технологий и повсеместное внедрение в бизнес с использованием Интернета коренным образом изменяет устоявшиеся способы ведения бизнеса. Системы корпоративной безопасности, обеспечивающие бизнес, тоже не могут оставаться в стороне.

В настоящее время, например, средства электронной почты, используются не только для общения между людьми, а для передачи контрактов и конфиденциальной финансовой информации. Web сервера используются не только для рекламных целей, но и для распространения программного обеспечения и электронной коммерции. Электронная почта, доступ к Web серверу, электронная коммерция, VPN требуют применения дополнительных средств для обеспечения конфиденциальности, аутентификации, контроля доступа, целостности и идентификации. В настоящее время в качестве таких средств повсеместно используются средства криптографической защиты и Инфраструктура Открытых Ключей (ИОК). Для чего нужна криптография. Система криптографической защиты должна обеспечивать: Конфиденциальность - Информация должна быть защищена от несанкционированного прочтения как при хранении, так и при передаче.

Ключ алгоритма должен сохраняться в секрете обеими сторонами. Алгоритм шифрования выбирается сторонами до начала обмена . Шифрование бывает двух типов: симметричное и. При симметричном шифровании генерируется ключ, который используется.

Если сравнивать с бумажной технологией, то это аналогично запечатыванию информации в конверт. Содержание становится известно только после того, как будет открыт запечатанный конверт. В системах криптографической защиты обеспечивается шифрованием.

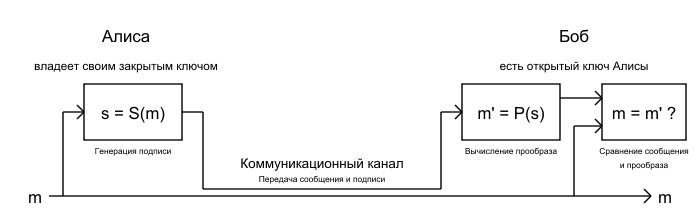

Контроль доступа - Информация должна быть доступна только для того, для кого она предназначена. Если сравнивать с бумажной технологией, то только разрешенный получатель может открыть запечатанный конверт. В системах криптографической защиты обеспечивается шифрованием. Если сравнивать с бумажной технологией, то это аналогично подписи отправителя. В системах криптографической защиты обеспечивается электронной цифровой подписью и сертификатом. В системах криптографической защиты обеспечивается электронной цифровой подписью и имитозащитой.

Если сравнивать с бумажной технологией, то это аналогично предъявлению отправителем паспорта перед выполнением действия. В системах криптографической защиты обеспечивается электронной цифровой подписью и сертификатом. Термин шифрование объединяет в себе два процесса: зашифрование и расшифрование информации. Криптография делится на два класса: с симметричными ключами и открытыми ключами. В криптографии с симметричными ключами отправитель и получатель используют один и тот же (общий) ключ, как для шифрования, так и для расшифрования.

- В криптографии с симметричными ключами отправитель и получатель используют один и тот же (общий) ключ, как для шифрования, так и для .

- В курсе показываются как симметричное и асимметричное шифрование могут дополнять друг друга и как криптография может использоваться для .

- Криптография. Шифры, их виды и свойства контрольная 2010 по информатике скачать бесплатно алгоритм ключи Цезарь шифрование RSA открытые, .

- Краткая история развития криптографических методов защиты информации. Сущность шифрования и криптографии с симметричными ключами.

Преимущества криптографии с симметричными ключами: Производительность - Производительность алгоритмов с симметричными ключами очень велика. Стойкость - Криптография с симметричными ключами очень стойкая, что делает практически невозможным процесс дешифрования. При прочих равных условиях (общий алгоритм) стойкость определяется длиной ключа.

При длине ключа 2. Масштабируемость - Так как используется единый ключ между отправителем и каждым из получателей, количество необходимых ключей возрастает в геометрической прогрессии. Для 1. 0 пользователей нужно 4. В отличие от секретного ключа, который должен сохраняться в тайне, открытый ключ может распространяться по сети.

Секретный ключ в криптографии с открытыми ключами используется для формирования электронной подписи и расшифрования данных. Криптография с открытыми ключами обеспечивает все требования, предъявляемые к криптографическим системам. Но реализация алгоритмов требует больших затрат процессорного времени. Поэтому в чистом виде криптография с открытыми ключами в мировой практике обычно не применяется. Для шифрования данных используются симметричные (сеансовые) ключи, которые в свою очередь шифруются с использованием открытых для передачи сеансовых ключей по сети. Криптография с открытыми ключами требует наличия Инфраструктуры Открытых Ключей (PKI - Public Key Infrastructure) - неотъемлемого сервиса для управления электронными сертификатами и ключами пользователей, прикладного обеспечения и систем.

Верификация открытого ключа. Непосредственное использование открытых ключей требует дополнительной их защиты и идентификации для определения связи с секретным ключом. Без такой дополнительной защиты злоумышленник может представить себя как отправителем подписанных данных, так и получателем зашифрованных данных, заменив значение открытого ключа или нарушив его идентификацию. В этом случае каждый может выдать себя за английскую королеву. Все это приводит к необходимости верификации открытого ключа. Для этих целей используется электронный сертификат.

Электронный сертификат представляет собой цифровой документ, который связывает открытый ключ с определенным пользователем или приложением. Для заверения электронного сертификата используется электронная цифровая подпись доверенного центра - Центра Сертификации (ЦС). Исходя из функций, которые выполняет ЦС, он является основной компонентой всей Инфраструктуры Открытых Ключей. Используя открытый ключ ЦС, каждый пользователь может проверить достоверность электронного сертификата, выпущенного ЦС, и воспользоваться его содержимым.

Верификация цепочки сертификатов. Как описывалось ранее, доверие любому сертификату пользователя определяется на основе цепочки сертификатов. Причем начальным элементом цепочки является сертификат центра сертификации, хранящийся в защищенном персональном справочнике пользователя. Процедура верификации цепочки сертификатов описана в рекомендациях X. RFC 2. 45. 9 и проверяет связанность между именем Владельца сертификата и его открытым ключом. Процедура верификации цепочки подразумевает, что все . Под доверенным центром понимается главный ЦС, открытый ключ которого содержится в самоподписанном сертификате.

Такое ограничение упрощает процедуру верификации, хотя наличие самоподписанного сертификата и его криптографическая проверка не обеспечивают безопасности. Для обеспечения доверия к открытому ключу такого сертификата должны быть применены специальные способы его распространения и хранения, так как на данном открытом ключе проверяются все остальные сертификаты. Алгоритм верификации цепочек использует следующие данные: Х. Издателя сертификата; Х. Владельца сертификата. Издателя. срок действия открытого (секретного) ключа Издателя и Владельца. Constraints, name.

Constraints, policy. Constrains). СОС для каждого Издателя (даже если он не содержит отзываемых сертификатов). Кроме сертификатов, ЦС формирует список отозванных сертификатов X. Иж Юпитер 3 Руководство По Ремонту.

CRL (СОС) с регулярностью, определенной Регламентом системы. К основным функция ЦС относятся: Формирование собственного секретного ключа и сертификата ЦС; Формирование сертификатов подчиненных Центров. Формирование сертификатов открытых ключей конечных пользователей. Формирование списка отозванных сертификатов. Ведение базы всех изготовленных сертификатов и списков отозванных сертификатов. Центр Регистрации.

Опциональная компонента ИОК, предназначенная для регистрации конечных пользователей. Основная задача ЦР - регистрация пользователей и обеспечение их взаимодействия с ЦС. В задачи ЦР может также входить публикация сертификатов и СОС в сетевом справочнике LDAP.

Пользователи. Пользователь, приложение или система, являющиеся Владельцами сертификата и использующие ИОК. Сетевой справочник.

Опциональная компонента ИОК, содержащая сертификаты и списки отозванных сертификатов и служащая для целей распространения этих объектов среди пользователей с использованием протокола LDAP (HTTP, FTP). Использование ИОК в приложениях.